第四师网络安全通报

2023年第 25 期

![]() 第四师可克达拉市网络与信息安全信息通报中心 2023年8月2日

第四师可克达拉市网络与信息安全信息通报中心 2023年8月2日

2023年CNVD漏洞周报(2023年07月24日-2023年07月30日)

一、本周漏洞态势研判情况

本周信息安全漏洞威胁整体评价级别为中。

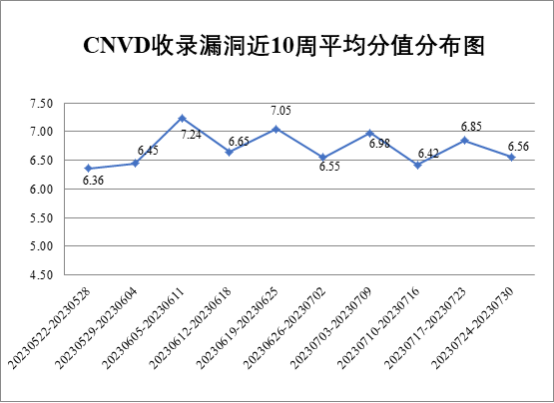

国家信息安全漏洞共享平台(以下简称CNVD)本周共收集、整理信息安全漏洞521个,其中高危漏洞272个、中危漏洞221个、低危漏洞28个。漏洞平均分值为6.56。本周收录的漏洞中,涉及0day漏洞456个(占88%),其中互联网上出现“ImpressCMS跨站脚本漏洞(CNVD-2023-59104)、Food Ordering System SQL注入漏洞”等零日代码攻击漏洞。本周CNVD接到的涉及党政机关和企事业单位的事件型漏洞总数30305个,与上周(8721个)环比增多2.47倍。![]()

图1 CNVD收录漏洞近10周平均分值分布图

二、本周漏洞事件处置情况

本周,CNVD向银行、保险、能源等重要行业单位通报漏洞事件23起,向基础电信企业通报漏洞事件5起,协调CNCERT各分中心验证和处置涉及地方重要部门漏洞事件672起,协调教育行业应急组织验证和处置高校科研院所系统漏洞事件124起,向国家上级信息安全协调机构上报涉及部委门户、子站或直属单位信息系统漏洞事件56起。

三、本周漏洞按类型和厂商统计

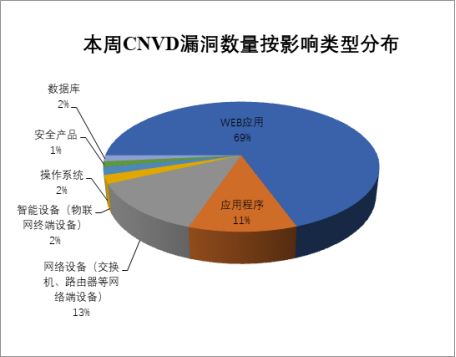

本周,CNVD收录了521个漏洞。WEB应用362个,网络设备(交换机、路由器等网络端设备)67个,应用程序56个,智能设备(物联网终端设备)11个,操作系统10个,数据库8个,安全产品7个。

图2 本周漏洞按影响类型分布

四、本周行业漏洞收录情况

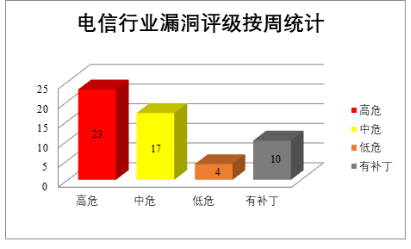

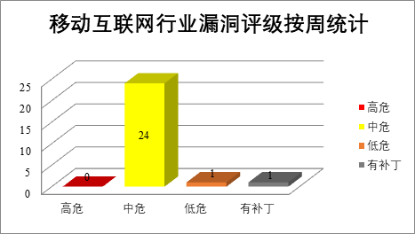

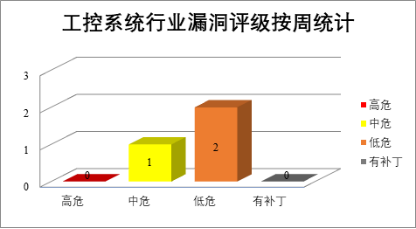

本周,CNVD收录了44个电信行业漏洞,25个移动互联网行业漏洞,3个工控行业漏洞(如下图所示)。其中,“Tenda AC10命令执行漏洞、Moxa SDS-3008拒绝服务漏洞”等漏洞的综合评级为“高危”。相关厂商已经发布了漏洞的修补程序,请参照CNVD相关行业漏洞库链接。

电信行业漏洞链接:http://telecom.cnvd.org.cn/

移动互联网行业漏洞链接:http://mi.cnvd.org.cn/

工控系统行业漏洞链接:http://ics.cnvd.org.cn/![]()

图3 电信行业漏洞统计

![]()

图4 移动互联网行业漏洞统计

![]()

图5 工控系统行业漏洞统计

五、本周重要漏洞安全告警

本周,CNVD整理和发布以下重要安全漏洞信息。

1、Adobe产品安全漏洞

Adobe Acrobat Reader是美国奥多比(Adobe)公司的一款PDF查看器。该软件用于打印,签名和注释PDF。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞在当前用户的上下文中执行任意代码,导致敏感内存泄露等。

CNVD收录的相关漏洞包括:Adobe Acrobat Reader访问控制错误漏洞(CNVD-2023-57681、CNVD-2023-57682)、Adobe Acrobat Reader越界读取漏洞(CNVD-2023-57683、CNVD-2023-57685)、Adobe Acrobat Reader越界写入漏洞(CNVD-2023-57687、CNVD-2023-57684、CNVD-2023-57688)、Adobe Acrobat Reader输入验证错误漏洞(CNVD-2023-57686)。其中,除“Adobe Acrobat Reader越界读取漏洞(CNVD-2023-57685)”外,其余漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-57681

https://www.cnvd.org.cn/flaw/show/CNVD-2023-57683

https://www.cnvd.org.cn/flaw/show/CNVD-2023-57682

https://www.cnvd.org.cn/flaw/show/CNVD-2023-57687

https://www.cnvd.org.cn/flaw/show/CNVD-2023-57686

https://www.cnvd.org.cn/flaw/show/CNVD-2023-57685

https://www.cnvd.org.cn/flaw/show/CNVD-2023-57684

https://www.cnvd.org.cn/flaw/show/CNVD-2023-57688

1、IBM产品安全漏洞

IBM AIX(Advanced Interactive eXecutive)是美国IBM公司开发的一套UNIX操作系统。IBM DB2是美国国际商业机器(IBM)公司的一套关系型数据库管理系统。该系统的执行环境主要有UNIX、Linux、IBMi、z/OS以及Windows服务器版本。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞执行任意命令,在受影响服务的路径中插入可执行文件来获得提升的权限等。

CNVD收录的相关漏洞包括:IBM AIX权限提升漏洞(CNVD-2023-58513)、IBM AIX命令执行漏洞、IBM DB2代码执行漏洞(CNVD-2023-58518、CNVD-2023-58517、CNVD-2023-58520)、IBM DB2拒绝服务漏洞(CNVD-2023-58519、CNVD-2023-58522)、IBM DB2权限提升漏洞(CNVD-2023-58521)。上述漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58513

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58514

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58517

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58518

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58519

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58520

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58521

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58522

2、Linux产品安全漏洞

Linux kernel是美国Linux基金会的开源操作系统Linux所使用的内核。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞导致内核信息泄露,将权限升级为root权限,在系统上执行任意代码或者导致拒绝服务攻击等。

CNVD收录的相关漏洞包括:Linux kernel缓冲区溢出漏洞(CNVD-2023-58988、CNVD-2023-58993)、Linux kernel资源管理错误漏洞(CNVD-2023-58987、CNVD-2023-58991、CNVD-2023-58989)、Linux kernel竞争条件漏洞(CNVD-2023-58986)、Linux kernel xusb.c文件代码问题漏洞、Linux kernel输入验证错误漏洞(CNVD-2023-58992)。其中,“Linux kernel缓冲区溢出漏洞(CNVD-2023-58993)”漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58988

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58987

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58986

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58991

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58990

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58989

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58993

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58992

3、Mozilla产品安全漏洞

Mozilla Firefox是美国Mozilla基金会的一款开源Web浏览器。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞通过HTTPS创建WebRTC连接时触发释放后重用,提交特殊的WEB请求,诱使用户解析,可使系统崩溃,造成拒绝服务攻击或以应用程序上下文执行任意代码等。

CNVD收录的相关漏洞包括:Mozilla Firefox资源管理错误漏洞(CNVD-2023-58298、CNVD-2023-59025、CNVD-2023-59027、CNVD-2023-59029)、Mozilla Firefox输入验证错误漏洞(CNVD-2023-59028)、Mozilla Firefox缓冲区溢出漏洞(CNVD-2023-59026)、Mozilla Firefox信息泄露漏洞(CNVD-2023-59031、CNVD-2023-59030)。上述漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58298

https://www.cnvd.org.cn/flaw/show/CNVD-2023-59025

https://www.cnvd.org.cn/flaw/show/CNVD-2023-59028

https://www.cnvd.org.cn/flaw/show/CNVD-2023-59027

https://www.cnvd.org.cn/flaw/show/CNVD-2023-59026

https://www.cnvd.org.cn/flaw/show/CNVD-2023-59031

https://www.cnvd.org.cn/flaw/show/CNVD-2023-59030

https://www.cnvd.org.cn/flaw/show/CNVD-2023-59029

4、Moxa产品安全漏洞

Moxa MXsecurity是中国摩莎(MOXA)公司的一个管理平台。可提供集中的可见性和安全管理,以轻松监视和识别网络威胁并防止安全错误配置,从而创建强大的威胁防御。Moxa SDS-3008是中国摩莎(MOXA)公司的一系列工业交换机。Moxa NPort 5110是MOXA的一款通用设备服务器。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞发送特制HTTP请求导致任意Javascript执行,执行任意代码等。

CNVD收录的相关漏洞包括:Moxa MXsecurity命令注入漏洞、Moxa SDS-3008跨站脚本漏洞(CNVD-2023-58304、CNVD-2023-58306、CNVD-2023-58305)、Moxa SDS-3008明文传输漏洞、Moxa SDS-3008拒绝服务漏洞、Moxa NPort 5110越界写入漏洞、Moxa SDS-3008信息泄露漏洞。其中,“Moxa MXsecurity命令注入漏洞、Moxa SDS-3008明文传输漏洞、Moxa SDS-3008拒绝服务漏洞、Moxa NPort 5110越界写入漏洞”漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58300

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58304

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58303

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58302

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58308

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58307

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58306

https://www.cnvd.org.cn/flaw/show/CNVD-2023-58305

5、SEMCMS代码问题漏洞

SEMCMS是一套支持多种语言的外贸网站内容管理系统(CMS)。本周,SEMCMS被披露存在代码问题漏洞。攻击者可利用该漏洞上传任意文件并获得升级的权限。目前,厂商尚未发布上述漏洞的修补程序。CNVD提醒广大用户随时关注厂商主页,以获取最新版本。

参考链接:https://www.cnvd.org.cn/flaw/show/CNVD-2023-58823

六、小结

本周,IBM产品被披露存在多个漏洞,攻击者可利用漏洞执行任意命令,在受影响服务的路径中插入可执行文件来获得提升的权限等。此外,Linux、Mozilla、Moxa等多款产品被披露存在多个漏洞,攻击者可利用漏洞导致内核信息泄露,将权限升级为root权限,在系统上执行任意代码或者导致拒绝服务攻击等。另外,SEMCMS被披露存在代码问题漏洞。攻击者可利用漏洞上传任意文件并获得升级的权限。建议相关用户随时关注上述厂商主页,及时获取修复补丁或解决方案。