第四师网络安全通报

2023年第 15 期

![]() 第四师可克达拉市网络与信息安全信息通报中心 2023年6月24日

第四师可克达拉市网络与信息安全信息通报中心 2023年6月24日

2023年CNVD漏洞周报(2023年06月12日-2023年06月18日)

一、本周漏洞态势研判情况

本周信息安全漏洞威胁整体评价级别为中。

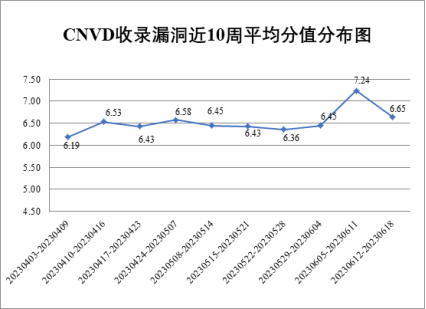

国家信息安全漏洞共享平台(以下简称CNVD)本周共收集、整理信息安全漏洞511个,其中高危漏洞268个、中危漏洞214个、低危漏洞29个。漏洞平均分值为6.65。本周收录的漏洞中,涉及0day漏洞420个(占82%),其中互联网上出现“Online Exam System Master.php文件SQL注入漏洞、Judging Management System SQL注入漏洞(CNVD-2023-48485)”等零日代码攻击漏洞。本周CNVD接到的涉及党政机关和企事业单位的漏洞总数14881个,与上周(27201个)环比减少45%。![]()

CNVD收录漏洞近10周平均分值分布图

二、本周漏洞事件处置情况

本周,CNVD向银行、保险、能源等重要行业单位通报漏洞事件15起,向基础电信企业通报漏洞事件15起,协调CNCERT各分中心验证和处置涉及地方重要部门漏洞事件1121起,协调教育行业应急组织验证和处置高校科研院所系统漏洞事件250起,向国家上级信息安全协调机构上报涉及部委门户、子站或直属单位信息系统漏洞事件51起。

三、本周漏洞按类型和厂商统计

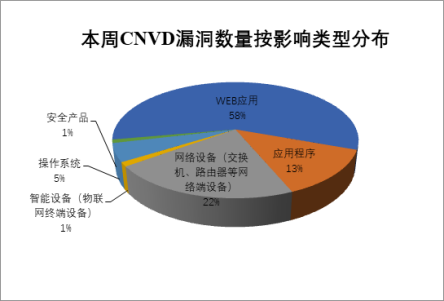

本周,CNVD收录了511个漏洞。WEB应用298个,网络设备(交换机、路由器等网络端设备)109个,应用程序67个,操作系统26个,智能设备(物联网终端设备)6个,安全产品5个。

本周漏洞按影响类型分布![]()

四、本周行业漏洞收录情况

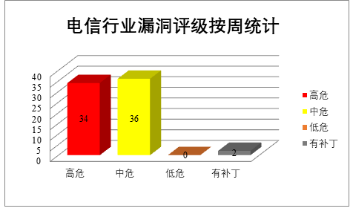

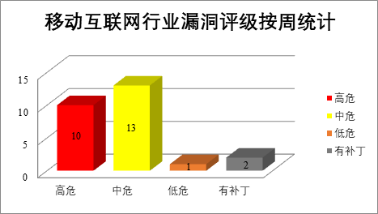

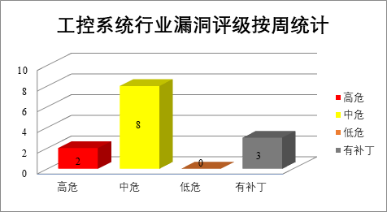

本周,CNVD收录了58个电信行业漏洞,46个移动互联网行业漏洞,8个工控行业漏洞(如下图所示)。其中,“TOTOLINK X5000R存在命令执行漏洞(CNVD-2023-40539)、Cisco Small Business拒绝服务漏洞(CNVD-2023-40906)、Schneider Electric SoMachine HVAC缓冲区溢出漏洞”等漏洞的综合评级为“高危”。相关厂商已经发布了漏洞的修补程序,请参照CNVD相关行业漏洞库链接。

电信行业漏洞链接:http://telecom.cnvd.org.cn/

移动互联网行业漏洞链接:http://mi.cnvd.org.cn/

工控系统行业漏洞链接:http://ics.cnvd.org.cn/

电信行业漏洞统计

移动互联网行业漏洞统计

工控系统行业漏洞统计

五、本周重要漏洞安全告警

本周,CNVD整理和发布以下重要安全漏洞信息。

1、Google产品安全漏洞

Google Chrome是美国谷歌(Google)公司的一款Web浏览器。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞在系统上执行任意代码或导致应用程序崩溃。

CNVD收录的相关漏洞包括:Google Chrome类型混肴漏洞、Google Chrome Extensions组件内存错误引用漏洞、Google Chrome PDF组件内存错误引用漏洞(CNVD-2023-46113、CNVD-2023-46115、CNVD-2023-46110)、Google Chrome V8组件代码执行漏洞(CNVD-2023-46117、CNVD-2023-46116)、Google Chrome Mojo组件代码执行漏洞。上述漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-46107

https://www.cnvd.org.cn/flaw/show/CNVD-2023-46110

https://www.cnvd.org.cn/flaw/show/CNVD-2023-46109

https://www.cnvd.org.cn/flaw/show/CNVD-2023-46113

https://www.cnvd.org.cn/flaw/show/CNVD-2023-46117

https://www.cnvd.org.cn/flaw/show/CNVD-2023-46116

https://www.cnvd.org.cn/flaw/show/CNVD-2023-46115

https://www.cnvd.org.cn/flaw/show/CNVD-2023-46119

2、Linux产品安全漏洞

Linux kernel是美国Linux基金会的开源操作系统Linux所使用的内核。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞在未经授权的情况下执行管理命令,导致用户崩溃或提升系统权限等。

CNVD收录的相关漏洞包括:Linux kernel命令执行漏洞、Linux kernel ntfs_set_ea越界读取漏洞、Linux kernel缓冲区溢出漏洞(CNVD-2023-48543)、Linux kernel资源管理错误漏洞(CNVD-2023-48542、CNVD-2023-48540、CNVD-2023-48546、CNVD-2023-48545)、Linux kernel数字错误漏洞(CNVD-2023-48544)。其中,“Linux kernel资源管理错误漏洞(CNVD-2023-48542、CNVD-2023-48540)”漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-48539

https://www.cnvd.org.cn/flaw/show/CNVD-2023-48537

https://www.cnvd.org.cn/flaw/show/CNVD-2023-48543

https://www.cnvd.org.cn/flaw/show/CNVD-2023-48542

https://www.cnvd.org.cn/flaw/show/CNVD-2023-48540

https://www.cnvd.org.cn/flaw/show/CNVD-2023-48546

https://www.cnvd.org.cn/flaw/show/CNVD-2023-48545

https://www.cnvd.org.cn/flaw/show/CNVD-2023-48544

3、Adobe产品安全漏洞

Adobe Experience Manager(AEM)是美国奥多比(Adobe)公司的一套可用于构建网站、移动应用程序和表单的内容管理解决方案。该方案支持移动内容管理、营销销售活动管理和多站点管理等。本周,上述产品被披露存在URL重定向漏洞,攻击者可利用漏洞将用户重定向到恶意网站。

CNVD收录的相关漏洞包括:Adobe Experience Manager URL重定向漏洞(CNVD-2023-45904、CNVD-2023-45903、CNVD-2023-45901、CNVD-2023-45906、CNVD-2023-45905、CNVD-2023-45909、CNVD-2023-45908、CNVD-2023-45907)。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-45904

https://www.cnvd.org.cn/flaw/show/CNVD-2023-45903

https://www.cnvd.org.cn/flaw/show/CNVD-2023-45901

https://www.cnvd.org.cn/flaw/show/CNVD-2023-45906

https://www.cnvd.org.cn/flaw/show/CNVD-2023-45905

https://www.cnvd.org.cn/flaw/show/CNVD-2023-45909

https://www.cnvd.org.cn/flaw/show/CNVD-2023-45908

https://www.cnvd.org.cn/flaw/show/CNVD-2023-45907

4、Juniper Networks产品安全漏洞

Juniper Networks Junos OS是美国瞻博网络(Juniper Networks)公司的一套专用于该公司的硬件设备的网络操作系统。该操作系统提供了安全编程接口和Junos SDK。Juniper Networks Junos OS Evolved是美国瞻博网络(Juniper Networks)公司的Junos OS的升级版系统。Juniper Networks Paragon Active Assurance是美国瞻博网络(Juniper Networks)公司的一种可编程的测试和服务保证解决方案。使用基于软件和流量生成的测试代理,可作为SaaS解决方案从云中轻松使用和交付,或在NFV环境中本地部署。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞绕过控制台访问控制,将潜在的恶意文件复制到本地系统上的现有Docker容器中,随后管理员可能会无意中启动Docker容器,导致恶意文件以root身份执行等。

CNVD收录的相关漏洞包括:Juniper Networks Junos OS访问控制错误漏洞(CNVD-2023-48478)、Juniper Networks Junos OS Evolved权限提升漏洞、Juniper Networks Junos OS资源管理错误漏洞(CNVD-2023-48482、CNVD-2023-49464)、Juniper Networks Junos OS输入验证错误漏洞(CNVD-2023-48481)、Juniper Networks Junos OS拒绝服务漏洞(CNVD-2023-49463)、Juniper Networks Junos OS bbe-smgd拒绝服务漏洞、Juniper Networks Paragon Active Assurance跨站脚本漏洞。其中,“Juniper Networks Junos OS访问控制错误漏洞(CNVD-2023-48478)、Juniper Networks Paragon Active Assurance跨站脚本漏洞”的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-48478

https://www.cnvd.org.cn/flaw/show/CNVD-2023-48477

https://www.cnvd.org.cn/flaw/show/CNVD-2023-48482

https://www.cnvd.org.cn/flaw/show/CNVD-2023-48481

https://www.cnvd.org.cn/flaw/show/CNVD-2023-49463

https://www.cnvd.org.cn/flaw/show/CNVD-2023-49462

https://www.cnvd.org.cn/flaw/show/CNVD-2023-49465

https://www.cnvd.org.cn/flaw/show/CNVD-2023-49464

5、TP-Link Archer VR1600V命令注入漏洞

TP-Link Archer VR1600V是中国普联(TP-LINK)公司的一款无线调制解调器。本周,TP-Link Archer VR1600V被披露存在命令注入漏洞。攻击者可利用该漏洞以管理员用户身份通过“X_TP_IfName”参数打开操作系统级shell。目前,厂商尚未发布上述漏洞的修补程序。CNVD提醒广大用户随时关注厂商主页,以获取最新版本。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-49482

小结:本周,Google产品被披露存在多个漏洞,攻击者可利用漏洞在系统上执行任意代码或导致应用程序崩溃。此外,Linux、Adobe、Juniper Networks等多款产品被披露存在多个漏洞,攻击者可利用漏洞在未经授权的情况下执行管理命令,导致用户崩溃或提升系统权限等。另外,TP-Link Archer VR1600V被披露存在命令注入漏洞。攻击者可利用该漏洞以管理员用户身份通过“X_TP_IfName”参数打开操作系统级shell。建议相关用户随时关注上述厂商主页,及时获取修复补丁或解决方案。