本周漏洞态势研判情况

本周信息安全漏洞威胁整体评价级别为中。

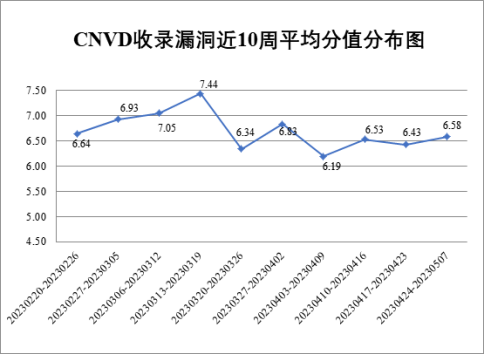

国家信息安全漏洞共享平台(以下简称CNVD)本周共收集、整理信息安全漏洞324个,其中高危漏洞149个、中危漏洞155个、低危漏洞20个。漏洞平均分值为6.58。本周收录的漏洞中,涉及0day漏洞214个(占66%),其中互联网上出现“Hospital Management Center跨站请求伪造漏洞、SWFMill base64_encode组件缓冲区溢出漏洞”等零日代码攻击漏洞。本周CNVD接到的涉及党政机关和企事业单位的漏洞总数12062个,与上周(8401个)环比增加44%。

国家信息安全漏洞共享平台(以下简称CNVD)本周共收集、整理信息安全漏洞324个,其中高危漏洞149个、中危漏洞155个、低危漏洞20个。漏洞平均分值为6.58。本周收录的漏洞中,涉及0day漏洞214个(占66%),其中互联网上出现“Hospital Management Center跨站请求伪造漏洞、SWFMill base64_encode组件缓冲区溢出漏洞”等零日代码攻击漏洞。本周CNVD接到的涉及党政机关和企事业单位的漏洞总数12062个,与上周(8401个)环比增加44%。

图1 CNVD收录漏洞近10周平均分值分布图

本周漏洞事件处置情况

本周,CNVD向银行、保险、能源等重要行业单位通报漏洞事件47起,向基础电信企业通报漏洞事件43起,协调CNCERT各分中心验证和处置涉及地方重要部门漏洞事件470起,协调教育行业应急组织验证和处置高校科研院所系统漏洞事件294起,向国家上级信息安全协调机构上报涉及部委门户、子站或直属单位信息系统漏洞事件147起。

本周漏洞按类型和厂商统计

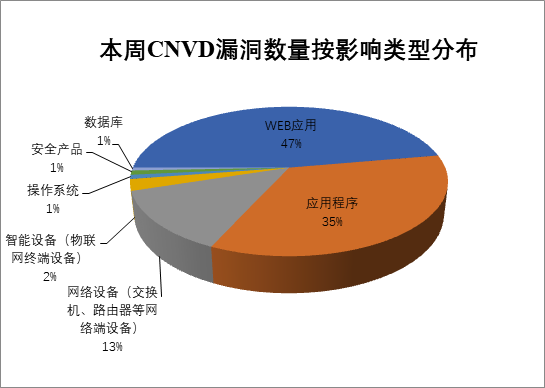

本周,CNVD收录了324个漏洞。WEB应用153个,应用程序112个,网络设备(交换机、路由器等网络端设备)43个,智能设备(物联网终端设备)8个,安全产品3个,操作系统3个,数据库2个。

表2 漏洞按影响类型统计表

|

漏洞影响对象类型 |

漏洞数量 |

|

WEB应用 |

153 |

|

应用程序 |

112 |

|

网络设备(交换机、路由器等网络端设备) |

43 |

|

智能设备(物联网终端设备) |

8 |

|

安全产品 |

3 |

|

操作系统 |

3 |

|

数据库 |

2 |

图2 本周漏洞按影响类型分布

CNVD整理和发布的漏洞涉及Adobe、Fortinet、Apache等多家厂商的产品,部分漏洞数量按厂商统计如表3所示。

表3 漏洞产品涉及厂商分布统计表

|

序号 |

厂商(产品) |

漏洞数量 |

所占比例 |

|

1 |

Adobe |

21 |

7% |

|

2 |

Fortinet |

14 |

4% |

|

3 |

Apache |

13 |

4% |

|

4 |

深圳市吉祥腾达科技有限公司 |

11 |

3% |

|

5 |

WordPress |

10 |

3% |

|

6 |

Microsoft |

10 |

3% |

|

7 |

|

8 |

2% |

|

8 |

Tenda |

6 |

2% |

|

9 |

Online Pizza Ordering System |

5 |

2% |

|

10 |

其他 |

226 |

70% |

本周行业漏洞收录情况

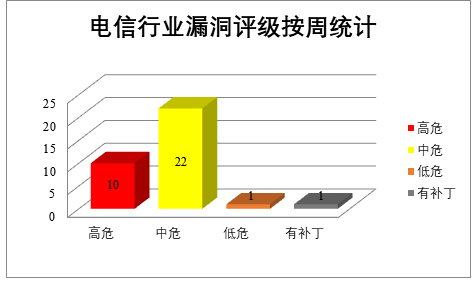

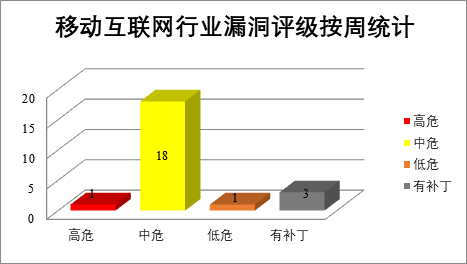

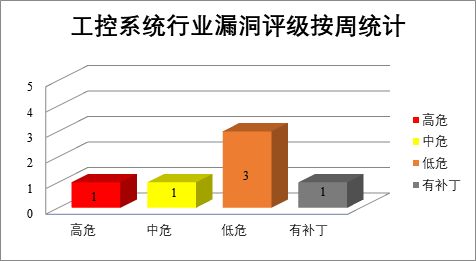

本周,CNVD收录了33个电信行业漏洞,20个移动互联网行业漏洞,5个工控行业漏洞(如下图所示)。其中,“TOTOLINK X18命令注入漏洞、Schneider Electric PowerLogic输入验证错误漏洞(CNVD-2023-34448)”等漏洞的综合评级为“高危”。相关厂商已经发布了漏洞的修补程序,请参照CNVD相关行业漏洞库链接。

电信行业漏洞链接:http://telecom.cnvd.org.cn/

移动互联网行业漏洞链接:http://mi.cnvd.org.cn/

工控系统行业漏洞链接:http://ics.cnvd.org.cn/

![]()

图3 电信行业漏洞统计

![]()

图4 移动互联网行业漏洞统计

![]()

图5 工控系统行业漏洞统计

本周重要漏洞安全告警

本周,CNVD整理和发布以下重要安全漏洞信息。

1、Microsoft产品安全漏洞

Microsoft PostScript Printer Driver是美国微软(Microsoft)公司的用于PostScript打印机的Microsoft标准打印机驱动程序。Microsoft PCL6 Class Printer Driver是美国微软(Microsoft)公司的一个打印机驱动软件。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞导致信息泄露,远程执行代码。

CNVD收录的相关漏洞包括:Microsoft PostScript and PCL6 Class Printer Driver信息泄露漏洞(CNVD-2023-30862、CNVD-2023-30865)、Microsoft PostScript and PCL6 Class Printer Driver远程代码执行漏洞(CNVD-2023-30866、CNVD-2023-30864、CNVD-2023-30868、CNVD-2023-30867、CNVD-2023-30863、CNVD-2023-30861)。除“Microsoft PostScript and PCL6 Class Printer Driver信息泄露漏洞(CNVD-2023-30862、CNVD-2023-30865)”外其余漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-30863

https://www.cnvd.org.cn/flaw/show/CNVD-2023-30862

https://www.cnvd.org.cn/flaw/show/CNVD-2023-30861

https://www.cnvd.org.cn/flaw/show/CNVD-2023-30866

https://www.cnvd.org.cn/flaw/show/CNVD-2023-30865

https://www.cnvd.org.cn/flaw/show/CNVD-2023-30864

https://www.cnvd.org.cn/flaw/show/CNVD-2023-30868

https://www.cnvd.org.cn/flaw/show/CNVD-2023-30867

2、Google产品安全漏洞

Google Chrome是美国谷歌(Google)公司的一款Web浏览器。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞访问敏感信息,导致程序崩溃,任意代码执行等。

CNVD收录的相关漏洞包括:Google Chrome ANGLE组件内存错误引用漏洞、Google Chrome Extensions API安全特征问题漏洞、Google Chrome PDF安全特征问题漏洞、Google Chrome Messaging组件内存错误引用漏洞、Google Chrome Performance Manager组件内存错误引用漏洞、Google Chrome UI Foundations组件内存错误引用漏洞、Google Chrome User Education组件内存错误引用漏洞、Google Chrome共享组件内存错误引用漏洞。除“Google Chrome PDF安全特征问题漏洞”外,其余漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-33071

https://www.cnvd.org.cn/flaw/show/CNVD-2023-33072

https://www.cnvd.org.cn/flaw/show/CNVD-2023-33073

https://www.cnvd.org.cn/flaw/show/CNVD-2023-33074

https://www.cnvd.org.cn/flaw/show/CNVD-2023-33075

https://www.cnvd.org.cn/flaw/show/CNVD-2023-33076

https://www.cnvd.org.cn/flaw/show/CNVD-2023-33077

https://www.cnvd.org.cn/flaw/show/CNVD-2023-33078

3、Apache产品安全漏洞

Apache Airflow是美国阿帕奇(Apache)基金会的一套用于创建、管理和监控工作流程的开源平台。该平台具有可扩展和动态监控等特点。Apache Linkis是美国阿帕奇(Apache)基金会的一个库。有助于轻松连接各种后端计算/存储引擎。Apache HTTP Server是美国阿帕奇(Apache)基金会的一款开源网页服务器。该服务器具有快速、可靠且可通过简单的API进行扩充的特点。Apache Log4j是美国阿帕奇(Apache)基金会的一款基于Java的开源日志记录工具。Apache Solr是一个开源的搜索服务,使用Java语言开发,主要基于HTTP和Apache Lucene实现的。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞在反序列化对象时导致拒绝服务,在目标系统上执行任意代码。

CNVD收录的相关漏洞包括:Apache Airflow输入验证错误漏洞(CNVD-2023-30852、CNVD-2023-30851)、Apache Linkis任意文件上传漏洞、Apache Linkis目录遍历漏洞、Apache Linkis反序列化漏洞、Apache HTTP Server Http请求走私漏洞(CNVD-2023-30860)、Apache Log4j资源管理错误漏洞、Apache Solr命令执行漏洞。上述漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-30852

https://www.cnvd.org.cn/flaw/show/CNVD-2023-30851

https://www.cnvd.org.cn/flaw/show/CNVD-2023-30856

https://www.cnvd.org.cn/flaw/show/CNVD-2023-30855

https://www.cnvd.org.cn/flaw/show/CNVD-2023-30854

https://www.cnvd.org.cn/flaw/show/CNVD-2023-30860

https://www.cnvd.org.cn/flaw/show/CNVD-2023-30858

https://www.cnvd.org.cn/flaw/show/CNVD-2023-34111

4、Adobe产品安全漏洞

Adobe Dimension是美国奥多比(Adobe)公司的是一套2D和3D合成设计工具。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞在当前用户的上下文中执行代码。

CNVD收录的相关漏洞包括:Adobe Dimension越界写入漏洞(CNVD-2023-31284、CNVD-2023-31286)、Adobe Dimension越界读取漏洞(CNVD-2023-31287、CNVD-2023-31288、CNVD-2023-31290、CNVD-2023-31293、CNVD-2023-31292、CNVD-2023-31294)。上述漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-31284

https://www.cnvd.org.cn/flaw/show/CNVD-2023-31286

https://www.cnvd.org.cn/flaw/show/CNVD-2023-31287

https://www.cnvd.org.cn/flaw/show/CNVD-2023-31288

https://www.cnvd.org.cn/flaw/show/CNVD-2023-31290

https://www.cnvd.org.cn/flaw/show/CNVD-2023-31293

https://www.cnvd.org.cn/flaw/show/CNVD-2023-31292

https://www.cnvd.org.cn/flaw/show/CNVD-2023-31294

5、TP-LINK TL-WR940N安全特征问题漏洞

TP-LINK TL-WR940N是中国普联(TP-LINK)公司的一款无线路由器。本周,TP-LINK TL-WR940N被披露存在安全特征问题漏洞,攻击者可利用该漏洞绕过系统上的身份验证。目前,厂商尚未发布上述漏洞的修补程序。CNVD提醒广大用户随时关注厂商主页,以获取最新版本。

参考链接:https://www.cnvd.org.cn/flaw/show/CNVD-2023-32177

更多高危漏洞如表4所示,详细信息可根据CNVD编号,在CNVD官网进行查询。参考链接:http://www.cnvd.org.cn/flaw/list

表4 部分重要高危漏洞列表

|

CNVD编号 |

漏洞名称 |

综合评级 |

修复方式 |

|

CNVD-2023-30848 |

Fortinet FortiPresence身份验证错误漏洞 |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://fortiguard.com/psirt/FG-IR-22-355 |

|

CNVD-2023-30847 |

Fortinet FortiNAC信息泄露漏洞) |

高 |

目前官方已发布安全更新,建议用户尽快升级至最新版本: https://fortiguard.com/psirt/FG-IR-22-409 |

|

CNVD-2023-30845 |

Fortinet FortiClientWindows授权问题漏洞 |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://fortiguard.com/psirt/FG-IR-22-429 |

|

CNVD-2023-30853 |

Apache Sling SlingRequestDispatcher跨站脚本漏洞 |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://lists.apache.org/thread/hhp611hltby3whk03vx2mv7cmy3vs0ok |

|

CNVD-2023-30857 |

Apache Linkis弱算法漏洞 |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://lists.apache.org/thread/3cr1cz3210wzwngldwrqzm43vwhghp0p |

|

CNVD-2023-31158 |

Dell PowerProtect Data Manager访问控制错误漏洞 |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://www.dell.com/support/kbdoc/en-us/000212242/dsa-2023-137-dell-powerprotect-data-manager-security-update-for-proprietary-code-vulnerability |

|

CNVD-2023-31160 |

answer访问控制错误漏洞 |

高 |

厂商已提供漏洞修补方案,请关注厂商主页及时更新: https://github.com/answerdev/answer/releases/tag/v1.0.7 |

|

CNVD-2023-32178 |

RIOT-OS缓冲区溢出漏洞 |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: hhttps://github.com/RIOT-OS/RIOT/security/advisories/GHSA-fv97-2448-gcf6 |

|

CNVD-2023-32179 |

RIOT-OS拒绝服务漏洞 |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://github.com/RIOT-OS/RIOT/security/advisories/GHSA-69h9-vj5r-xcg6 |

|

CNVD-2023-32184 |

ForgeRock Access Management访问控制错误漏洞 |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://backstage.forgerock.com/downloads/browse/am/all/productId:am |

小结:本周,Microsoft产品被披露存在多个漏洞,攻击者可利用漏洞导致信息泄露,远程执行代码。此外,Google、Apache、Adobe等多款产品被披露存在多个漏洞,攻击者可利用漏洞访问敏感信息,导致程序崩溃,任意代码执行。另外,TP-LINK TL-WR940N被披露存在安全特征问题漏洞,攻击者可利用该漏洞绕过系统上的身份验证。建议相关用户随时关注上述厂商主页,及时获取修复补丁或解决方案。