2023年CNVD漏洞周报16期(2023年04月17日-2023年04月23日)

2023-04-24 15:57:10

本周漏洞态势研判情况

本周信息安全漏洞威胁整体评价级别为中。

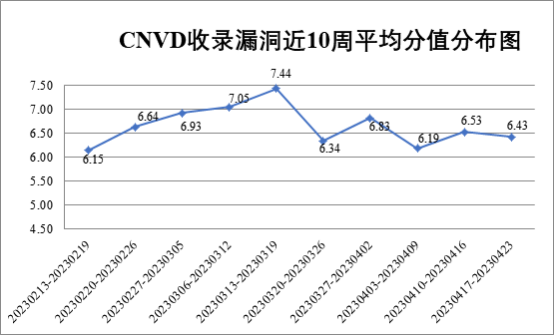

国家信息安全漏洞共享平台(以下简称CNVD)本周共收集、整理信息安全漏洞595个,其中高危漏洞254个、中危漏洞309个、低危漏洞32个。漏洞平均分值为6.43。本周收录的漏洞中,涉及0day漏洞501个(占84%),其中互联网上出现“Tenda AC21缓冲区溢出漏洞、D-Link DIR820LA1命令注入漏洞”等零日代码攻击漏洞。本周CNVD接到的涉及党政机关和企事业单位的漏洞总数8401个,与上周(9435个)环比减少11%。

![]()

图1 CNVD收录漏洞近10周平均分值分布图

本周漏洞事件处置情况

本周,CNVD向银行、保险、能源等重要行业单位通报漏洞事件35起,向基础电信企业通报漏洞事件40起,协调CNCERT各分中心验证和处置涉及地方重要部门漏洞事件2943起,协调教育行业应急组织验证和处置高校科研院所系统漏洞事件431起,向国家上级信息安全协调机构上报涉及部委门户、子站或直属单位信息系统漏洞事件79起。

本周,CNVD发布了《Oracle发布2023年4月的安全公告》。详情参见CNVD网站公告内容。

https://www.cnvd.org.cn/webinfo/show/8781

本周漏洞按类型和厂商统计

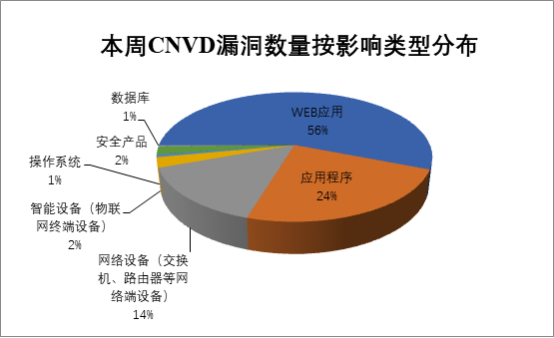

本周,CNVD收录了595个漏洞。WEB应用333个,应用程序141个,网络设备(交换机、路由器等网络端设备)88个,智能设备(物联网终端设备)15个,安全产品12个,操作系统4个,数据库2个。

表2 漏洞按影响类型统计表

|

漏洞影响对象类型 |

漏洞数量 |

|

WEB应用 |

333 |

|

应用程序 |

141 |

|

网络设备(交换机、路由器等网络端设备) |

88 |

|

智能设备(物联网终端设备) |

15 |

|

安全产品 |

12 |

|

操作系统 |

4 |

|

数据库 |

2 |

![]()

图2 本周漏洞按影响类型分布

CNVD整理和发布的漏洞涉及Adobe、上海泛微网络科技股份有限公司、Carlo Montero等多家厂商的产品,部分漏洞数量按厂商统计如表3所示。

表3 漏洞产品涉及厂商分布统计表

|

序号 |

厂商(产品) |

漏洞数量 |

所占比例 |

|

1 |

Adobe |

25 |

4% |

|

2 |

上海泛微网络科技股份有限公司 |

17 |

3% |

|

3 |

Carlo Montero |

16 |

3% |

|

4 |

北京百卓网络技术有限公司 |

15 |

3% |

|

5 |

Microsoft |

14 |

2% |

|

6 |

北京神州数码云科信息技术有限公司 |

13 |

2% |

|

7 |

H3C |

12 |

2% |

|

8 |

Cisco |

11 |

2% |

|

9 |

TOTOLINK |

11 |

2% |

|

10 |

其他 |

461 |

77% |

本周行业漏洞收录情况

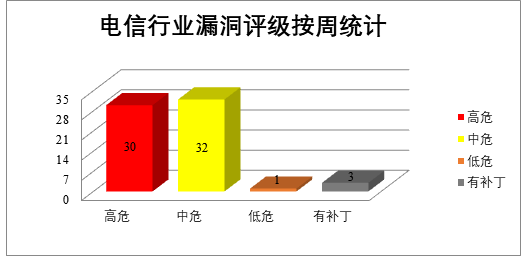

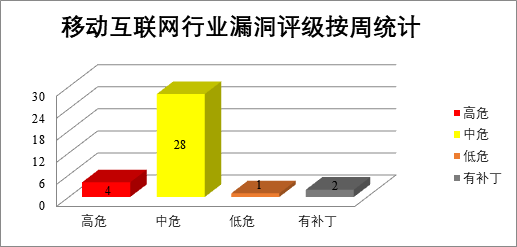

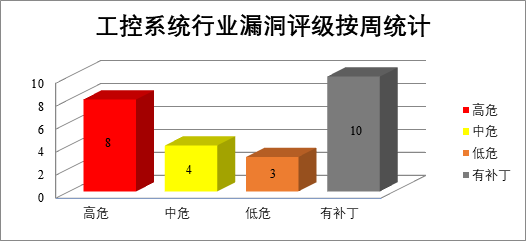

本周,CNVD收录了63个电信行业漏洞,33个移动互联网行业漏洞,15个工控行业漏洞(如下图所示)。其中,“Google Android权限提升漏洞(CNVD-2023-29379)、Siemens SICAM A8000命令注入漏洞”等漏洞的综合评级为“高危”。相关厂商已经发布了漏洞的修补程序,请参照CNVD相关行业漏洞库链接。

电信行业漏洞链接:http://telecom.cnvd.org.cn/

移动互联网行业漏洞链接:http://mi.cnvd.org.cn/

工控系统行业漏洞链接:http://ics.cnvd.org.cn/

![]()

图3 电信行业漏洞统计

![]()

图4 移动互联网行业漏洞统计

![]()

图4 工控系统行业漏洞统计

本周重要漏洞安全告警

本周,CNVD整理和发布以下重要安全漏洞信息。

1、Adobe产品安全漏洞

Adobe Substance 3D Designer是美国奥多比(Adobe)公司的一款3D设计软件。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞在当前用户的上下文中执行任意代码。

CNVD收录的相关漏洞包括:Adobe Substance 3D Designer堆缓冲区溢出漏洞(CNVD-2023-29793、CNVD-2023-29794)、Adobe Substance 3D Designer堆栈缓冲区溢出漏洞、Adobe Substance 3D Designer越界读取漏洞(CNVD-2023-29799、CNVD-2023-29801、CNVD-2023-29800)、Adobe Substance 3D Designer内存错误引用漏洞(CNVD-2023-29802、CNVD-2023-29803)。上述漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-29794

https://www.cnvd.org.cn/flaw/show/CNVD-2023-29793

https://www.cnvd.org.cn/flaw/show/CNVD-2023-29797

https://www.cnvd.org.cn/flaw/show/CNVD-2023-29799

https://www.cnvd.org.cn/flaw/show/CNVD-2023-29801

https://www.cnvd.org.cn/flaw/show/CNVD-2023-29800

https://www.cnvd.org.cn/flaw/show/CNVD-2023-29803

https://www.cnvd.org.cn/flaw/show/CNVD-2023-29802

2、SAP产品安全漏洞

SAP Landscape Management是德国思爱普(SAP)公司的一套SAP产品集中管理系统。SAP NetWeaver AS Java是一款提供了Java运行环境的应用程序服务器。该产品主要用于开发和运行Java EE应用程序。SAP ABAP Platform是一个基于ABAP的SAP解决方案。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞读取和修改一些敏感信息,提升权限等。

CNVD收录的相关漏洞包括:SAP Landscape Management信息泄露漏洞(CNVD-2023-28117)、SAP NetWeaver AS Java访问控制错误漏洞、SAP ABAP Platform路径遍历漏洞、SAP NetWeaver AS Java授权问题漏洞(CNVD-2023-28121)、SAP NetWeaver AS授权问题漏洞、SAP NetWeaver Application Server访问控制错误漏洞、SAP NetWeaver跨站脚本漏洞(CNVD-2023-28125)、SAP NetWeaver AS输入验证错误漏洞(CNVD-2023-28124)。其中,“SAP Landscape Management信息泄露漏洞(CNVD-2023-28117)、SAP ABAP Platform路径遍历漏洞、SAP NetWeaver AS授权问题漏洞”漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28117

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28120

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28119

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28121

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28123

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28122

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28125

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28124

3、Cisco产品安全漏洞

Cisco Firepower Management Center(FMC)是美国思科(Cisco)公司的新一代防火墙管理中心软件。本周,上述产品被披露存在跨站脚本漏洞,攻击者可利用漏洞对受影响设备进行存储型跨站脚本(XSS)攻击 。

CNVD收录的相关漏洞包括:Cisco Firepower Management Center跨站脚本漏洞(CNVD-2023-28093、CNVD-2023-28092、CNVD-2023-28096、CNVD-2023-28095、CNVD-2023-28094、CNVD-2023-28100、CNVD-2023-28099、CNVD-2023-28098)。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28093

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28092

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28096

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28095

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28094

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28100

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28099

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28098

4、Microsoft产品安全漏洞

Microsoft PostScript Printer Driver是美国微软(Microsoft)公司的用于PostScript打印机的Microsoft标准打印机驱动程序。Microsoft PCL6 Class Printer Driver是一个打印机驱动软件。Microsoft Windows是一款窗口化操作系统。Microsoft Azure是一套开放的企业级云计算平台。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞导致信息泄露,特权提升,远程执行代码等。

CNVD收录的相关漏洞包括:Microsoft PostScript and PCL6 Class Printer Driver远程代码执行漏洞(CNVD-2023-28102、CNVD-2023-28103、CNVD-2023-28109、CNVD-2023-28111)、Microsoft PostScript and PCL6 Class Printer Driver信息泄露漏洞(CNVD-2023-28105)、Microsoft PostScript and PCL6 Class Printer Driver权限提升漏洞、Microsoft Visual Studio远程代码执行漏洞(CNVD-2023-29362)、Microsoft Azure Service Connector安全功能绕过漏洞。其中,除“Microsoft PostScript and PCL6 Class Printer Driver信息泄露漏洞(CNVD-2023-28105)”外,其余漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28102

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28105

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28103

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28109

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28111

https://www.cnvd.org.cn/flaw/show/CNVD-2023-28110

https://www.cnvd.org.cn/flaw/show/CNVD-2023-29362

https://www.cnvd.org.cn/flaw/show/CNVD-2023-29796

5、Dell PowerPath Management Appliance信息泄露漏洞

Dell PowerPath Management Appliance是美国戴尔(Dell)公司的一种PowerPath主机管理应用程序,提供两种模型:基于虚拟机的设备和Docker容器化设备。本周,Dell PowerPath Management Appliance被披露存在信息泄露漏洞,攻击者可利用该漏洞查看储存在日志中的敏感信息。目前,厂商尚未发布上述漏洞的修补程序。CNVD提醒广大用户随时关注厂商主页,以获取最新版本。

参考链接:https://www.cnvd.org.cn/flaw/show/CNVD-2023-29363

更多高危漏洞如表4所示,详细信息可根据CNVD编号,在CNVD官网进行查询。参考链接:http://www.cnvd.org.cn/flaw/list

表4 部分重要高危漏洞列表

|

CNVD编号 |

漏洞名称 |

综合评级 |

修复方式 |

|

CNVD-2023-28118 |

SAP NetWeaver目录遍历漏洞 |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: |

|

CNVD-2023-28127 |

Google Chrome V8类型混淆漏洞(CNVD-2023-28127) |

高 |

目前官方已发布安全更新,建议用户尽快升级至最新版本: |

|

CNVD-2023-29372 |

Schneider Electric IGSS Data Server代码问题漏洞 |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: |

|

CNVD-2023-29377 |

Schneider Electric IGSS Data Server整数溢出漏洞 |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: |

|

CNVD-2023-29380 |

Google Android资源管理错误漏洞(CNVD-2023-29380) |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: |

|

CNVD-2023-29697 |

Wireshark LISP解析器拒绝服务漏洞 |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: |

|

CNVD-2023-29765 |

Strapi服务器端模板注入(SSTI)漏洞 |

高 |

厂商已提供漏洞修补方案,请关注厂商主页及时更新: |

|

CNVD-2023-29790 |

answer信息泄露漏洞(CNVD-2023-29790) |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: |

|

CNVD-2023-29804 |

Adobe Digital Editions缓冲区溢出漏洞(CNVD-2023-29804) |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: |

|

CNVD-2023-29816 |

Huawei BiSheng-WNM FW系统命令注入漏洞 |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: |

小结:本周,Adobe产品被披露存在多个漏洞,攻击者可利用漏洞在当前用户的上下文中执行任意代码。此外,SAP、Cisco、Microsoft等多款产品被披露存在多个漏洞,攻击者可利用漏洞对受影响设备进行存储型跨站脚本(XSS)攻击,导致信息泄露,特权提升,远程执行代码等。另外,Dell PowerPath Management Appliance被披露存在信息泄露漏洞,攻击者可利用该漏洞查看储存在日志中的敏感信息。建议相关用户随时关注上述厂商主页,及时获取修复补丁或解决方案。